最新发布第7页

排序

燃烧木棍确定时间的面试题

微博上看到的一道面试题,思维类的题目。 题目 一屋子的长短粗细不同密度不均的木棍儿,每根烧完都恰好需要1个小时。你有打火机,让你在屋子里想办法45分钟后准时出来,该怎么办。 点击查看答案 ...

简单信息隐藏技术的实现与讨论

1、信息隐藏技术简介 信息隐藏是把机密信息隐藏在大量的信息中,不让对手察觉。相对于加密让对手读不懂信息,隐写术是让对手发现不了信息。 具体的介绍请查询搜索引擎。 2、实现环境及工具介...

论比区块链和比特币的本质

比特币= 比特货币定义(算法)+区块链(密码学) 区块链 区块链中的密码学 Hash算法 它是一种单向密码体制,即它是一个从明文到密文的不可逆的映射,只有加密过程,没有解密过程。 通常用于信息校验。 ...

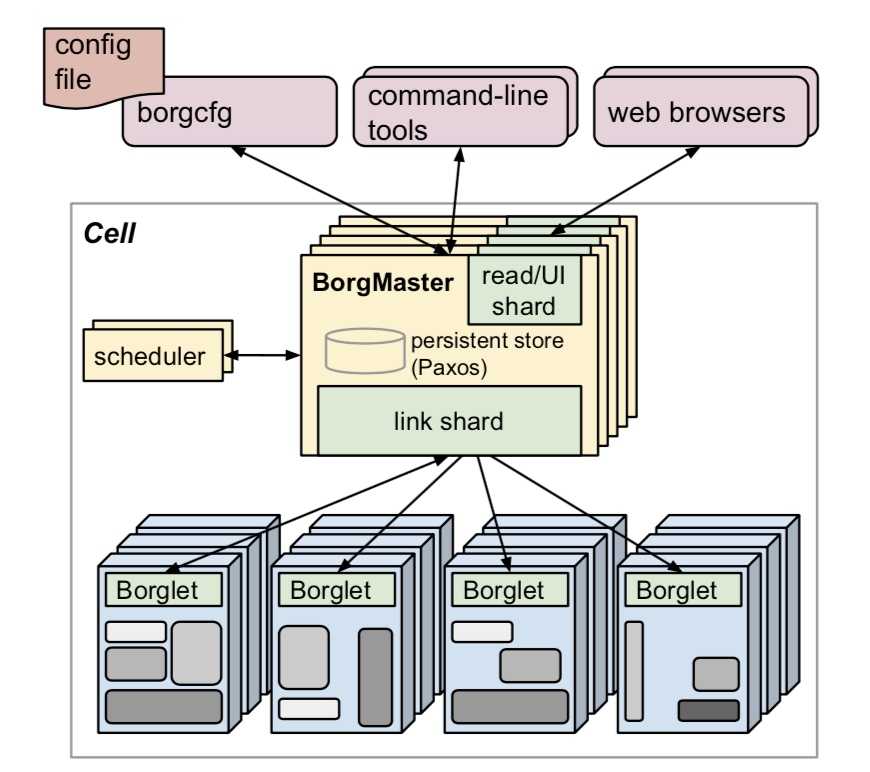

谷歌Borg论文阅读笔记(一)—— 集群操作系统

传说中,Borg之前号称是Google内部和PageRanking相提并论的同等重量级的东西,现在公布了论文。 Kubernetes是Borg的开源实现。 Borg简介 Borg的作用是:提供一个标准任务规格语言,集成名字服务...

数据库关系模式存取方式

数据库的物理设计,数据库索引的相关笔记。 B+树索引 数据库中最普遍的使用方法。底层硬盘的存储也有使用B+树。 B+树属于多路平衡搜索树,理论复杂度和平衡二叉树相同操作都是log(n)。因为多...

数据库安全概要

计算机系统的三类安全性: 技术安全:采用计算机硬件,软件安全技术来防护攻击。 管理安全:人员管理,系统管理方面的安全。 政策法律:你懂的。 数据库安全(基本等同于信息安全): 用户标识...

基于24位bmp图片数据区隐写的实现

1,关于数据区隐写 数据区隐写,即将数据写入到数据区中。相比文件外壳隐写和保留区隐写,更为隐蔽,隐藏的信息容量相对较大。在数据区隐写会造成图像变化,所以需要控制写入方式,以及改写量。...

我理解的可信计算

最近看到windows11发布,也去下载了工具进行检查,发现检查不通过,需要开启tpm。了解到可信计算,所以做个笔记。 为什么会有可信计算 什么是信任 信任是对事物的一种判断。所以通常它会受两种...

WordPress 5.2.3 更新,升级出现请求超时的解决方法

背景 wordpress由于近期主站出现异常,打开升级页面巨慢无比。升级也基本都会失败。 # 升级WordPress 正在从https://downloads.wordpress.org/release/zh\_CN/wordpress-5.3.2.zip下载更新… 下...