最新发布第7页

排序

试试手气 一个看上去是bug却是正确插入排序变种

看到一个有意思的排序算法,一开始看上去像是冒泡排序写错了。但实际上却是正确的排序算法,做个分析。文章链接 本质上是一个插入排序算法 算法 算法介绍 未知排序算法 不知道这个什么语言,但...

小站点响应时间长可能是因为带宽不足

记本站之前响应时间问题的分析。 使用1Mbps出口带宽的站长需注意。带宽不足是很有可能的,希望这篇文章能帮你解决问题。 前言 之前网站打开的响应时间至少是5-6秒。也参考过很多网上的优化文章...

一个扑克牌分组的面试题

这个题目有点像脑筋急转弯 题目 桌上有20张光滑的扑克牌,8张正面朝上,其余朝下。 如何样在闭着眼睛、同时不借助外界辅助的情况之下将扑克牌分成两组,使得两组扑克牌正面朝上的数量一样多呢?...

燃烧木棍确定时间的面试题

微博上看到的一道面试题,思维类的题目。 题目 一屋子的长短粗细不同密度不均的木棍儿,每根烧完都恰好需要1个小时。你有打火机,让你在屋子里想办法45分钟后准时出来,该怎么办。 点击查看答案 ...

简单信息隐藏技术的实现与讨论

1、信息隐藏技术简介 信息隐藏是把机密信息隐藏在大量的信息中,不让对手察觉。相对于加密让对手读不懂信息,隐写术是让对手发现不了信息。 具体的介绍请查询搜索引擎。 2、实现环境及工具介...

论比区块链和比特币的本质

比特币= 比特货币定义(算法)+区块链(密码学) 区块链 区块链中的密码学 Hash算法 它是一种单向密码体制,即它是一个从明文到密文的不可逆的映射,只有加密过程,没有解密过程。 通常用于信息校验。 ...

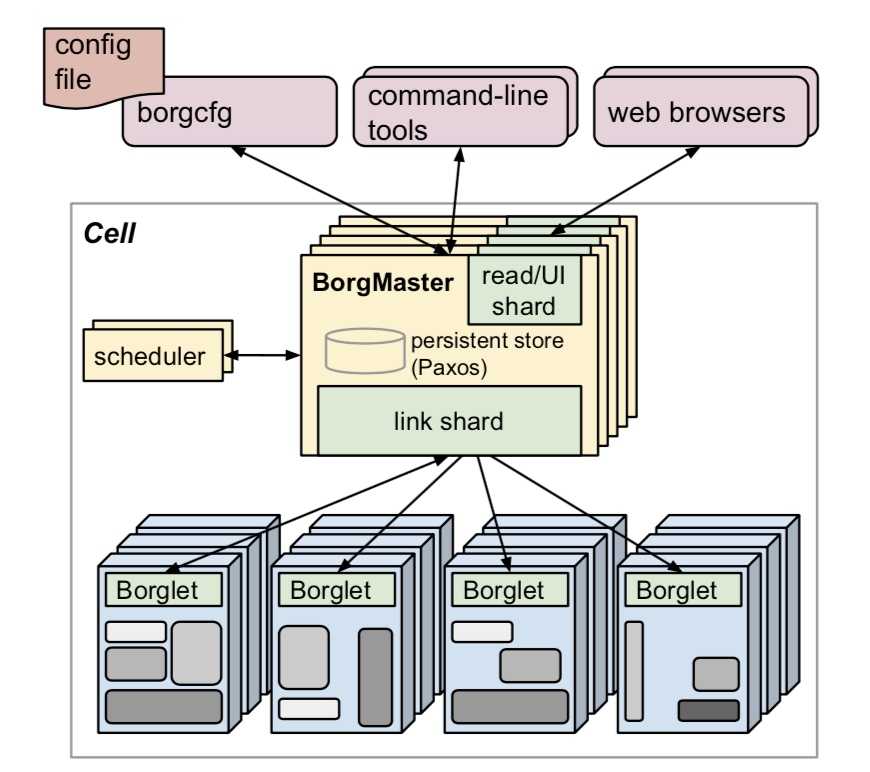

谷歌Borg论文阅读笔记(一)—— 集群操作系统

传说中,Borg之前号称是Google内部和PageRanking相提并论的同等重量级的东西,现在公布了论文。 Kubernetes是Borg的开源实现。 Borg简介 Borg的作用是:提供一个标准任务规格语言,集成名字服务...